Intrusion Detection System

Intrusion Detection System (IDS) je zařízení nebo program, který monitoruje síť, aktivity na ní a detekuje a upozorňuje na podezřelé a potencionálně nebezpečné chování. Typickým principem detekce je porovnávání databáze již známých zápisů/sekvencí bytů (např. známých virů) s daty na síti. Z toho ovšem plyne, že takový IDS je pouze tak dokonalý, jak velká a aktualizovaná je jeho databáze, a že zachytí pouze známý, nikoliv nový útok. Je to detekční systém a jeho hlavní funkcí je odhalení a ohlášení neobvyklé (již známé) aktivity na síti. Informace o těchto nálezech pak předává buď administrátorovi sítě nebo je shromažďuje centrálně pomocí systému Security Information and Event Management (SIEM).

Systém SIEM kombinuje výstupy z více zdrojů a většinou filtruje a rozlišuje škodlivou činnost od falešných poplachů. Na SIEM pak může být dále navázán Intrusion Prevention System (IPS), který je schopen útokům aktivně zabraňovat. Buď nedovolí, aby byl podezřelý paket (př. virus) doručen, nebo útoku zabrání třeba tím, že zablokuje provoz odesílaný z podezřelé IP adresy.

I pouhý IDS systém nabízí svým provozovatelům cenné informace o množství a typu útoků. Tyto znalosti se mohou následně využít ke změně a vylepšení zabezpečovacích systémů nebo k zavedení účinnějších kontrolních mechanismů. IDS může také pomoci identifikovat chyby nebo problémy s konfigurací síťových zařízení v rámci sítě. Tyto metriky pak mohou být použity k vyhodnocení budoucích vnějších i vnitřních rizik.

Druhy IDS

Cílem jakéhokoliv IDS je odhalit hackera ještě před tím, než způsobí škodu. Podle umístění IDS můžeme tyto systémy zjednodušeně rozdělit na ty, které jsou nainstalovány na počítači (Host based) a na ty, které jsou umístěné na síti (Network based). Nejedná se ale jenom o fyzické umístění, rozdíl mezi NIDS a HIDS by měl být v tom, že NIDS má být navržený na detekci podezřelých aktivit přicházejících zvenku a HIDS má být efektivním nástrojem detekce podezřelých isider threats - útoků a hrozeb uvnitř systému.

Network Intrusion Detection System (NIDS)

NIDS je umístěn na důležitých místech sítě a monitoruje síťový provoz všech svých zařízení. Typickými místy NIDS, kde je nutná detekce vnějších cyber-útoků bývají routery, firewally nebo klíčové servery s citlivými daty. Pořádný NIDS bývá často drahý a na výpočty náročný systém, vyžadující často dedikovaný server. Dále podle možností a důležitosti ochraňované sítě, lze NIDS také multiplikovat, popřípadě kombinovat s dalšími technologiemi. Firewally a antimalwarové programy jsou dalšími částmi komplexního přístupu k zabezpečení. Je potřeba počítat s tím, že se síť rozrůstá a neznámá nebo nová zařízení do ní pravidelně přicházejí a odcházejí. Dále existují např. NIDS založené na bázi neuronových sítí, které jsou schopny analyzovat obrovské objemy dat… Nicméně ať jsou NIDS jakkoliv složité a komplexní systémy, má většina NIDS uživatelsky příjemný snadno srozumitelný výstup.

Host-based Intrusion Detection System (HIDS)

HIDS je většinou nainstalován na jednotlivých zařízeních v síti, na koncových PC nebo na serverech. HIDS sleduje příchozí a odchozí komunikaci, také sleduje, jaké aplikace počítač používá, do jakých registrů zapisuje, a které informace zůstávají v systémových souborech. V případě zjištění podezřelé aktivity, upozorní uživatele nebo správce.

Například prověření systémových souborů probíhá následovně: systém pořídí snímek existujících systémových souborů a porovná jej s předchozím snímkem. Pokud byly kritické systémové soubory změněny nebo odstraněny, odešle správci upozornění, aby je prošetřil.

Příkladem použití HIDS mohou být kritické počítače, u nichž se nepředpokládá žádná změna konfigurace.

Detekční metody

Na základě podpisu

Intrusion detection system založený na podpisech (signaturách) detekuje možné hrozby hledáním specifických vzorů, jako jsou sekvence bajtů v síťovém provozu nebo známé škodlivé sekvence instrukcí používané malwarem.

Tato terminologie pochází ze světa antivirových softwarů, kde se těmto vzorům říká podpisy/ signatures. Ačkoli IDS založený na podpisech může snadno odhalit známé útoky, není možné odhalit nové, takzvané zero-day útoky, které v databázích ještě nejsou. Útoky nultého dne jsou účinné právě proto, že malware je nový a tím pádem je jeho detekce porovnáním známého podpisu nemožná.

Kde získat podpisy?

Podpisy pro detekci útoků se dají získat například na stránkách “snort.com”. Tam si je můžeme stáhnout zdarma, bohužel nevýhodou je, že nové zranitelnosti a hrozby jsou přidávány s 30 denním prodlením. Což ve světě IT je věčnost. Před novými útoky je potřeba se bránit co nejrychleji, proto si můžeme na snort.com zaplatit předplatné a budeme dostávat nové podpisy hned co budou přidány do databáze. O přidávání podpisu se stará firma Talos.

Příklad detekce pomocí podpisu

Po proskenování zařízení pomocí nástroje Nmap s příkazem “Nmap [ip adresa]” vypíše program Snort tento text na terminál:

12/16-20:00:00.00 [*] [1:1418:11] SNMP request tcp [*] [Classification: Attempted Information Leak] [Priority: 2] {TCP} 192.168.1.10:59103 -> 192.168.1.20:161

Na základě anomálií

Novější metoda využívá strojové učení k detekci neznámého útoku tím, že definuje důvěryhodný model běžné, spolehlivé aktivity a následně tento model porovnává s chováním a modely na síti. Tento přístup sice umožňuje odhalit dříve neznámé útoky, ale může také vydávat falešná varování. To tehdy, pokud novou, legitimní, neškodnou, avšak dříve neznámou aktivitu vyhodnotí jako škodlivou.

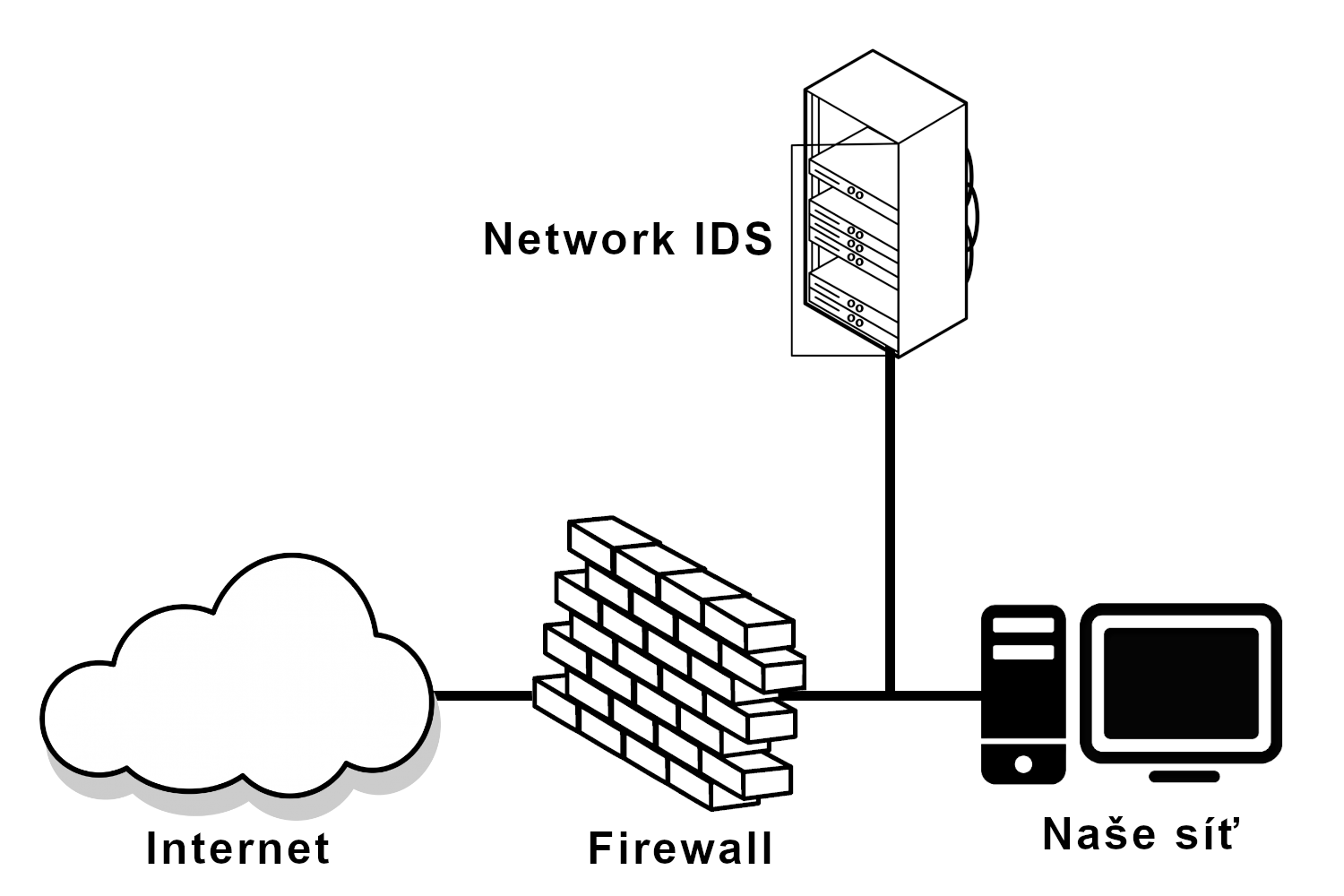

Umístění IDS

Správné umístění IDS je velmi důležité a liší se v závislosti na síti a druhu IDS. Nejběžnější umístění je za firewallem na okraji sítě. Tento způsob poskytuje IDS vysokou přehlednost o datech vstupujícím do sítě. Nemonitoruje však žádný provoz mezi uživateli uvnitř sítě

Pokud je systém IDS umístěn za firewallem sítě, jeho hlavním účelem je ochrana před běžnými útoky zvenčí, jako je skenování portů a mapování sítě. IDS na tomto místě monitoruje vrstvy 4 až 7 modelu OSI a je založen na porovnávání známých podpisů/ signatures.

Někdy je IDS s pokročilejšími funkcemi integrován současně s firewallem, aby byl schopen zachytit sofistikované útoky pronikající do sítě.

Další možností umístění IDS je v rámci vlastní sítě. Ty odhalí útoky nebo podezřelé aktivity v síti. Ignorování zabezpečení v síti může vyvolat mnoho problémů, buď umožní uživatelům způsobit bezpečnostní rizika, nebo umožní útočníkovi, který již do sítě pronikl, aby se volně pohyboval po síti.

Srovnání IDS s firewallem

Ačkoli se oba systémy týkají zabezpečení sítě, tradiční firewall používá statickou sadu pravidel pro povolení nebo zamítnutí síťových připojení. Pokud byla definována vhodná sada pravidel, tak přímo zabraňuje vstupu těch paketů, které těmto pravidlům nevyhovují. Firewally v podstatě omezují přístup mezi sítěmi, aby zabránily vniknutí, ale nesignalizují útok zevnitř sítě. IDS je naproti tomu širší pojem, sleduje útoky, které pocházejí vně i zevnitř systému a pravidla si může přizpůsobovat sám pomocí strojového učení a umělé inteligence. Detekuje narušení a jakmile k němu dojde, signalizuje poplach.

Limitace IDS

Účinnost systému může výrazně omezit rušení. Chybné pakety generované softwarovými chybami a poškozená data DNS, mohou způsobit značně vysokou míru falešných poplachů. Neplatná data a útoky na zásobník TCP/IP mohou způsobit zhroucení systému IDS.

Ke zmírnění hrozeb je zapotřebí neustále obnovovat knihovnu podpisů. Zastaralé databáze podpisů mohou způsobit, že systém IDS bude zranitelný vůči novějším útokům.

Příklady softwaru

Snort

Snort je open source IDS i IPS. Snort používá řadu pravidel, která pomáhají definovat nekalou síťovou aktivitu, a pomocí těchto pravidel vyhledává pakety, které jí odpovídají. Následně generuje výstrahy pro uživatele nebo administrátora sítě. Snort může být nasazen i inline, aby tyto pakety zastavil. Snort má tři hlavní způsoby použití.

Packet sniffer

Chová se stejně jako tcpdump nebo wireshark. Prohledává toky datových paketů, které proudí mezi počítači v domácí síti i mezi počítači v síti a Internetem a pakety pak zobrazuje.

Packet logger

Jedná se o režim, kdy Snort již “vyčenichané” pakety zaznamenává na disk - což je užitečné pro debuggování síťového provozu.

IDS/IPS

Nejsilnější stránkou Snortu je jeho využití jako plnohodnotný IDS a IPS sítě. Snort lze nakonfigurovat pro osobní i firemní použití.

Suricata

Je přední open source software, který kombinuje Intrusion Detection System (IDS), Intrusion Prevention System (IPS), Network Security Monitoring (NSM) a zpracování PCAP souborů. Suricata dokáže rychle identifikovat, zastavit a vyhodnotit i ty nejsofistikovanější útoky.

Velikou výhodou Suricaty je využívání více vláken procesoru (multi-threading). Firemní sítě dnes zpracovávají stále více a více provozu a mnohé z nich obvykle přenášejí na páteřní síti 10 i více gigabitů za sekundu. Schopnost Suricaty využívat více vláken procesoru umožňuje uživatelům škálování na jediném zařízení přidáváním vláken pro zpracování paketů podle objemu provozu.

Srovnání se systémem Snort

Jedním z charakteristických rysů systému Suricata, zejména ve srovnání se systémem Snort, je Využívání více vláken procesoru a schopnost dynamické ochrany protokolů, která je nezávislá na portu. To znamená, že dokáže identifikovat některé běžnější protokoly aplikační vrstvy, jako jsou HTTP (Hyper text transfer protocol) a DNS (Domain name system) i přesto, že tyto protokoly nekomunikují přes standardní porty. Psaní vlastních pravidel umožňuje konstruovat lepší podmínky, než srovnatelné nástroje IDS, jako například Snort.