Intrusion Prevention System

Na Intrusion Detection System (IDS) navazuje Intrusion Prevention System (IPS). Je to další rozšíření zabezpečení sítě. Pokud IDS nepřetržitě monitoruje síť, zda v ní nedochází k podezřelým a škodlivým aktivitám, tak IPS podniká aktivní kroky k jejich zabránění. Tímto aktivním krokem může být třeba až totální zablokování provozu z podezřelé IP adresy.

Čím se liší IPS od IDS

Ačkoliv IPS a IDS spolu sdílí mnoho vlastností je mezi nimi veliký rozdíl. Ten hlavní je v způsobu analýzi komunikace. IDS analyzuje kopii síťové komunikace, můžeme si ho představit jako hlídače, který se na monitorech dívá na kameru, která je u vrátnice (vrátnice reprezentuje vstup do sítě z internetu). Když vidí, že se děje něco podezřelého, tak na to může maximálně upozornit.

Však IPS je na síti umístěn inline a veškerá komunikace jde přímo přes něj. IPS si tedy můžeme představit jako vrátného, který je přímo na vrátnici. Sleduje veškerý provoz a pokud zjistí nějaké podezřelé chování, tak zamezí přístupu do objektu (sítě).

Hlavním úkolem IPS by nemělo být řešení již vzniklých problémů, ale aktivní zamezování potenciálních hrozeb ještě dříve, než se stanou reálnými problémy. Když se vrátíme zpátky k přirovnání IPS k hlídačům, tak hlídač stojí v reálném čase u rámu detektoru kovů kontroluje osobně každého návštěvníka (paket). Tj. jsou na místě a pokud zjistí nějaké podezřelé chování, tak přístupu do sítě okamžitě zabrání. Což je sice účinnější než IDS, ale zároveň časově a zdrojově limitující. A tím se zde dostáváme k významnému rozdílu mezi IDS a IPS. Výhodou IDS oproti IPS je to, že nijak nezpomaluje chod sítě. Jeho nevýhodou je, že pouze zprostředkovaně detekuje podezřelou a škodlivou činnost, ale nemůže proti ní podniknout žádné kroky kromě upozornění správce. Naproti tomu stojí pokročilejší a účinnější IPS, který ale síť již z principu zpomaluje. IPS (na rozdíl od IDS) je na síti umístěn in-line, přímo v cestě dovnitř proudících dat a veškeré komunikace… Jak tento problém vyřešit? Možné řešení je IPS dostatečně výkonný a rychlý, aby dokázal prověřit velký objem dat za krátkou jednotku času a nesnížil přitom rychlost sítě. Což ostatně platí nejen pro IPS, ale i pro všechna ostatní zařízení zabezpečující sít.

Výkonný IPS je vynikající způsob zabezpečení a měl by být klíčovou součástí každého firemního bezpečnostního systému. Moderní síť má mnoho přístupových bodů a pracuje s velkými objemy dat. Hrozby, kterým firemní bezpečnostní systémy čelí, jsou navíc stále rozsáhlejší a sofistikovanější. V této situaci jsou zásadní a výhodnější in-line automatizované funkce IPS, které umožňují rychle reagovat na hrozby a zabránit jim, aniž by zatěžovaly tým IT.

Druhy IPS

Network Intrusion Prevention System (NIPS)

Tak jako NIDS (Network Intrusion Detection System) monitoruje na klíčových místech síťový provoz všech svých zařízení, tak se na obdobná strategická místa v síti mohou instalovat i NIPS. V reálném čase monitoruje veškerý síťový provoz, který přes něj prochází, vyhledává hrozby a okamžitě je zastavuje. Nejčastěji je umístěn za firewallem, takže monitoruje veškerou komunikaci z sítě do internetu a naopak. Ve velkých firmách, kde jsou objemy dat veliké musí být NIPS dostatečně výkonný, aby nijak zásadně nezpomaloval chod sítě.

Host-based Intrusion Prevention System (HIPS)

Poslední linie obrany proti hrozbám, které pronikly přes systém NIPS je HIPS.

Je nainstalován na koncové zařízení (na jediný počítač nebo server) a sleduje příchozí a odchozí síťovou komunikaci z tohoto počítače a momentálně běžící procesy v operačním systému.

Wireless Intrusion Prevention System (WIPS)

Tento typ IPS skenuje právě probíhající komunikaci jdoucí přes Wi-Fi, detekuje neoprávněné přístupy a vyhazuje neoprávněná zařízení ze sítě. Wi-fi je radiový signál, prostupující přes zdi budovy, tudíž útočník může být mimo střežený areál, a přesto infiltrovat síť a například sbírat informace potřebné k budoucímu útoku. WIPS může také například detekovat deauthentifikační pakety, které můžou útočníci použít, aby donutili zařízení se opětovně připojit a tím zachytili zahashované heslo WPA nebo WPA2 sítě.

Network Behavior Analysis (NBA)

Shromažďuje a analyzuje síťová data za účelem identifikace nebezpečné nebo neobvyklé aktivity. Analýza síťového provozu může ale také sloužit k vytvoření modelu typické komunikace na síti pro detekci na základě anomálií.

Takováto analýza síťového chování musí být prováděna po delší dobu. Monitorování chování umožňuje organizacím srovnávat typické chování sítě a pomáhá identifikovat anomálie (viz. Detekce na základě anomálií). NBA poskytuje cenné informace, které pomáhají podnikům bránit se proti nejnovějším kybernetickým hrozbám. Je zvláště dobrá při odhalování nového malwaru a zranitelností zero-day.

Detekční metody

Akci musí předcházet správná detekce a vyhodnocení situace. Detekční metody na základě podpisu a anomálií jsme již probírali v předchozí kapitole IDS, takže zde bude pouze jejich krátké připomenutí. Pro podrobný zápis klikněte sem.

Na základě podpisu

Tato metoda porovnává síťovou aktivitu s podpisy (signaturami) známých hrozeb. Nevýhodou této metody je, že dokáže zastavit pouze dříve identifikované útoky, ale nedokáže rozpoznat nové.

Detekce na základě podpisu je pouze tak dobrá jako je její databáze.

Na základě anomálií

Tato metoda sleduje síťový provoz a porovnává ho s modelem důvěryhodné komunikace. Je robustnější než monitorování založené na podpisech, ale někdy může vést k falešně pozitivním výsledkům. Některé novější a pokročilejší IPS využívají umělou inteligenci a technologii strojového učení k podpoře monitorování založeného na anomáliích.

Největší problém této metodiky spočívá v tom, že nejprve musíte definovat, co je normální a důvěryhodné chování. Pokud se ve fázi učení stane vaše síť obětí útoku a vy ho nedokážete identifikovat, detekce založené na anomáliích budou tento škodlivý provoz interpretovat jako normální a při dalším útoku stejného typu vaše síť nebude chráněna a IPS komunikaci nezablokuje.

Na základě zásad

Anglicky policy-based detection, se řídí předem nakonfigurovanými pravidly a zásadami. Jakýkoliv provoz, který nesplňuje zásady vyvolá poplach nebo bude přerušen. Vytvoření bezpečnostní politiky vyžaduje podrobnou znalost síťového provozu a je často časově náročné.

Honeypot

Systémy honeypot používají falešný server, lákadlo, “hrnec s medem”, který je pro útočníka nerozeznatelný od toho, na který chce zaútočit. Účelem honeypotu je jednak odlákat hackery od skutečných síťových zařízení, a dále testovat jejich zranitelnost.

Díky cílenému testování různých nastražených úrovní zranitelností na honeypot serveru, je možné analyzovat typy a závažnosti útoků a vzory škodlivého provozu. Tuto analýzu je pak možné použít k vyladění databáze podpisů pro detekci nových typů škodlivého síťového provozu.

Systémy honeypot se používají v komerčních prostředích, obvykle ve velkých organizacích, které se jeví jako zajímavé cíle pro hackery, jako jsou finanční podniky, vládní agentury apod. Také dodavatelé antivirových programů a dalších bezpečnostních řešení je obvykle používají k výzkumu zranitelnosti sítě.

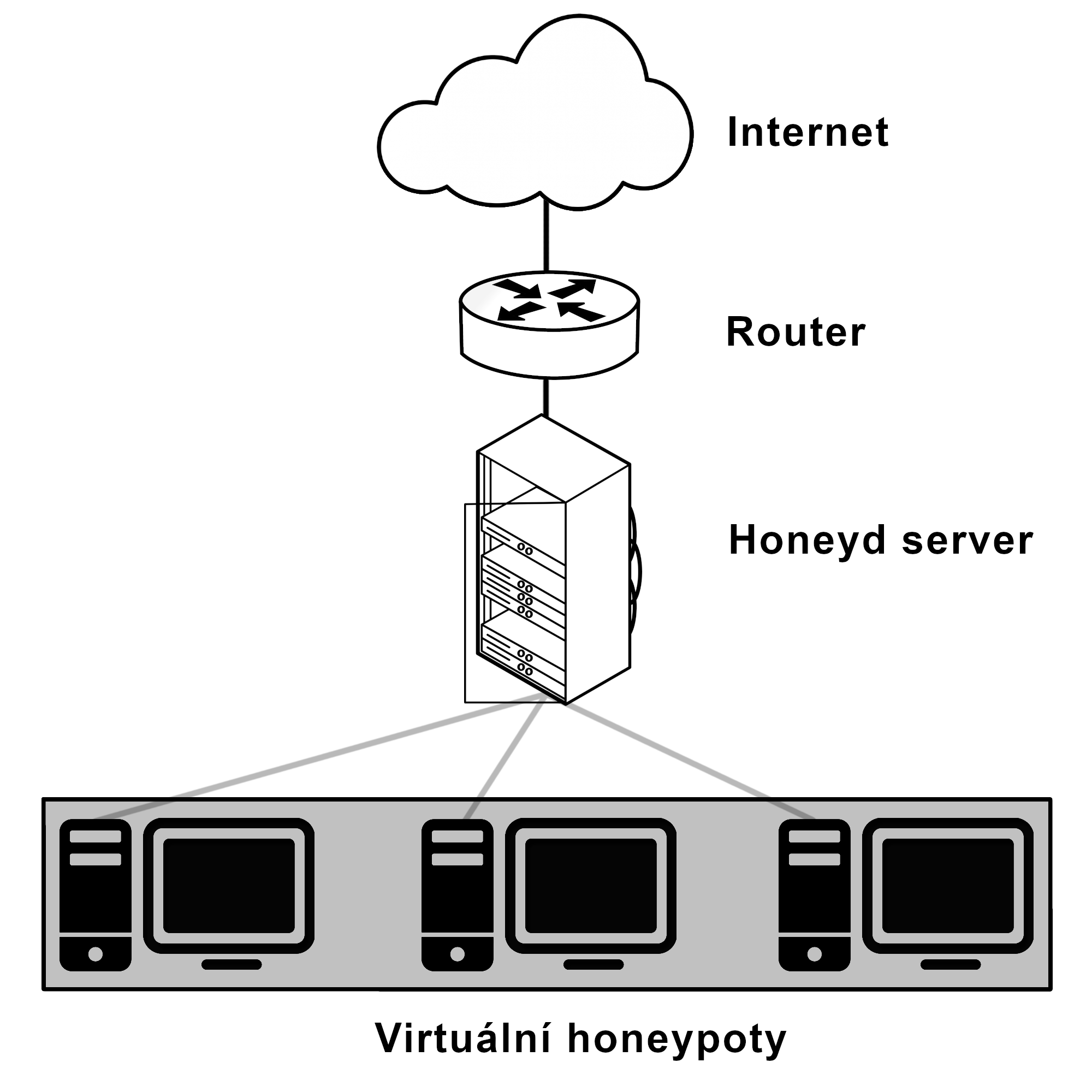

Honeyd

Jedním z open source programů, který umožňuje uživateli zřídit, provozovat a testovat několik virtuálních serverů v počítačové síti je Honeyd. Jednou z jeho pěkných softwarových funkcí je schopnost současné multiplikace honeypotů. Dokáže simultánně vygenerovat až 65536 různých zařízení najednou. Dále může tyto virtuální servery nakonfigurovat tak, aby napodobovaly různé typy serverů, což jednak uživateli umožňuje simulovat vysoký počet různých konfigurací a zranitelností své počítačové sítě a jednak tímto množstvím zahltí hackera. Ten má zhoršenou orientaci a ztížené vyhodnocení toho, který server je skutečný, a který je honeypot. I když program Honeyd běží jen na jednom serveru, útočník má dojem, že systémy běží na tisících různých serverů. Musí pak provést další testování, aby určil,který server je pravý a který falešný, což ho jednak zbrzdí, a možná ho i odhalí, pokud se chytne do připravených pastí Honeypotu.

V síti by měl veškerý běžný provoz směřovat pouze mezi důvěryhodnými servery. Jakýkoli provoz směřující na honeypoty už lze sám o sobě považovat za velmi podezřelý.

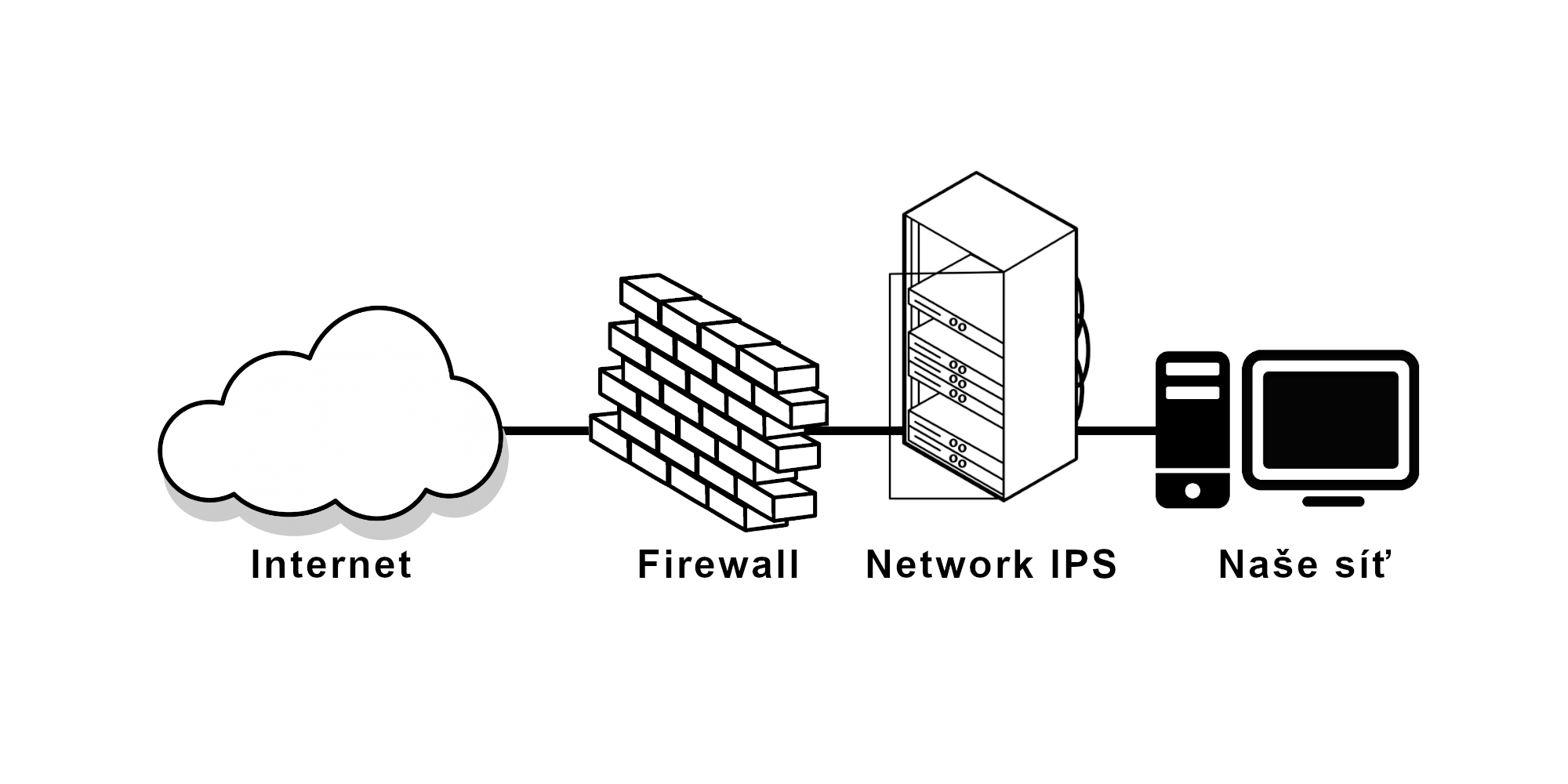

Umístění network IPS

Network IPS aktivně kontroluje příchozí síťový provoz na potenciální hrozby a poskytuje ochranu před útoky v reálném čase. Nejčastěji je umístěn za firewall přímo do síťové cesty. Tomuto režimu se říká “in-line mode”. Znamená to, že systém je schopen přímo přijímat a reagovat na pakety, které jsou odesílány mezi útočníkem a cílem. IPS monitoruje provoz na 3. a 4. Vrstvě modelu iso/osi, aby zajistil, že headery paketů a segmentů odpovídají těm, které jsou specifikovány jako neškodné.

IPS však na 2. až 7. vrstvě hloubkově analyzuje komunikaci, zda neobsahuje sofistikovaněji schované útoky. Tato hlubší analýza umožňuje IPS identifikovat, zastavit a zablokovat útoky, které by za normálních okolností prošly přes tradiční firewall.

Limitace IPS

IPS musí být inline, a proto mohou mít chyby nebo selhání IPS negativní vliv na výkon sítě. Přetížení IPS příliš velkým množstvím dat má negativní vliv na parametry sítě, jako je propustnost a latence. Nejenom množství paketů, ale i odesílání mnoha velkých paketů útočníkem, může přispět ke přetížení IPS. Větší velikosti paketů znamenají více času potřebného pro kontrol, analýzu a případnou detekci na jeden paket.

Nepříjemnou limitací IPS jsou falešné poplachy. Cokoliv, co je založeno na detekčních technikách a algoritmech vyhodnocování známého a nového může způsobit falešný poplach. Data můžou být pouze nový pro IPS, nikoliv však nebezpečný. Navíc pakety zahozené na základě falešných poplachů mohou vést k narušení sítě, pokud jsou tyto zahozené pakety potřebné pro kritické aplikace umístěné za intrusion prevention systémem.

Dále zde máme problém načasování. IPS ovlivní časování sítě z důvodu zpoždění, jitteru apod. IPS musí být vhodně dimenzován a implementován, aby nebyly negativně ovlivněny časově citlivé aplikace, jako je například VoIP (Voice over IP).

Příklady softwaru

Opět jsme již softwary dopodrobna probírali v kapitole IDS, a vzhledem k tomu, že oba softwary se dají použít i jako IPS, tak zde bude pouze kratší shrnutí nejpodstatnějších vlastností a rozdílů, které mají mezi sebou.

Nejpoužívanější softwary jsou Snort a Suricata. Oba jsou zdarma a open source a oba můžou používat stejné podpisy pro detekci.

Ale i přes to že oba programy si jsou podobné nejsou bez rozdílů. Ten hlavní je, že Suricata je schopna používat více vláken procesoru, takzvaný multi.threading. Suricata, také umí používat hardwarovou akceleraci, například grafickou kartu, pro rychlejší analýzu síťového provozu. Suricata také podporuje Lua skriptování, takže místo pevně definovaných pravidel můžete použít skript, což může mít za výsledek efektivnější analýzu síťového provozu.